!! 此篇圖多,請耐心~

不論企業或個人… 應該會遇到需要備份的情境!

然而市面有許多備份軟體只要有支援雲端備份,再付一點點空間的費用,就可以安心把資料存放了,好方便~

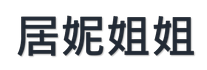

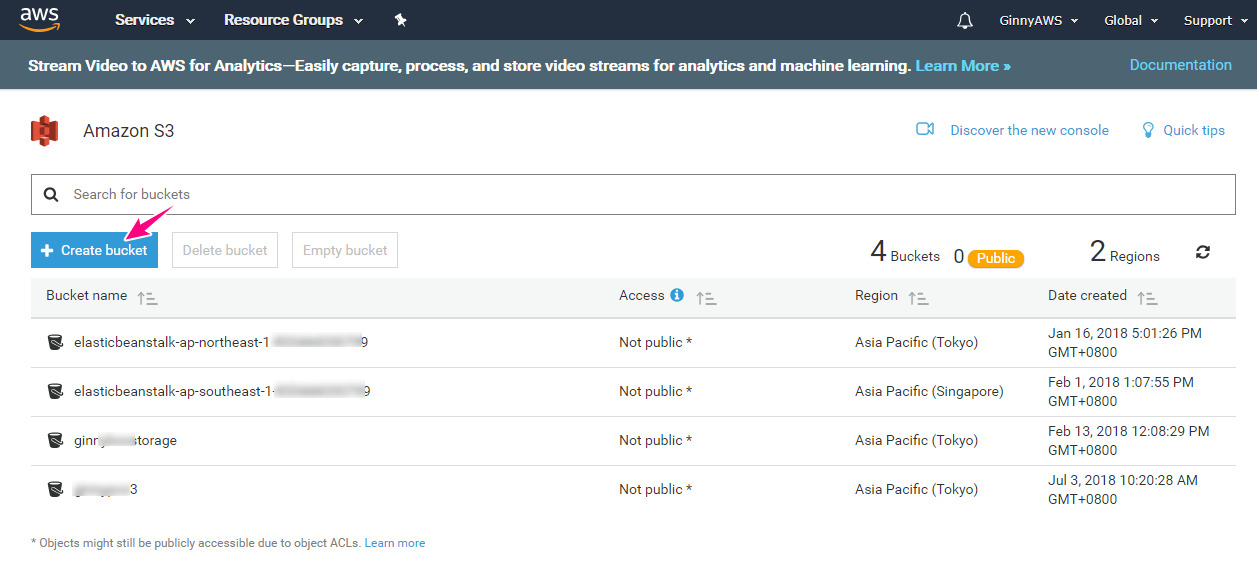

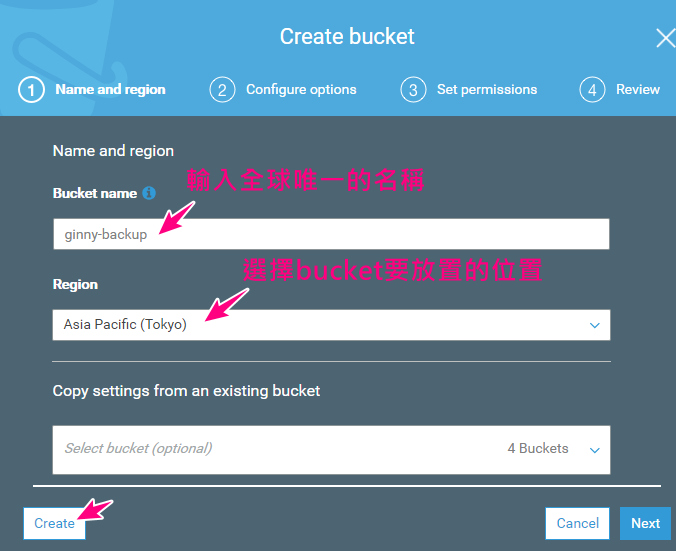

這篇要跟大家分享 — 在 AWS 建一個專門 for 備份軟體用的 user,以及 S3 的權限怎麼設定… 開始吧!

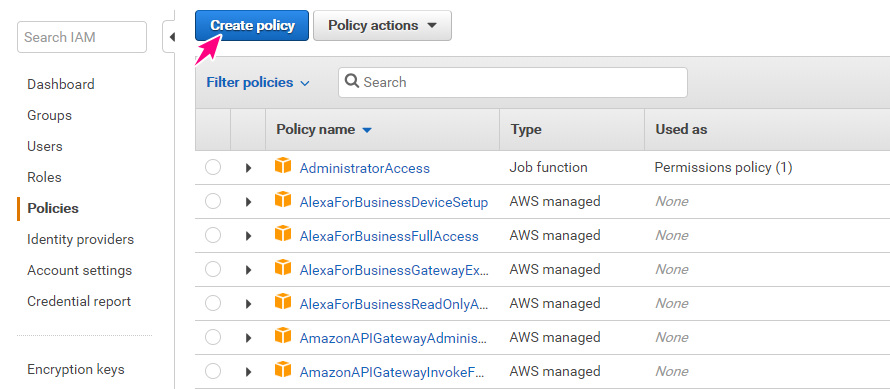

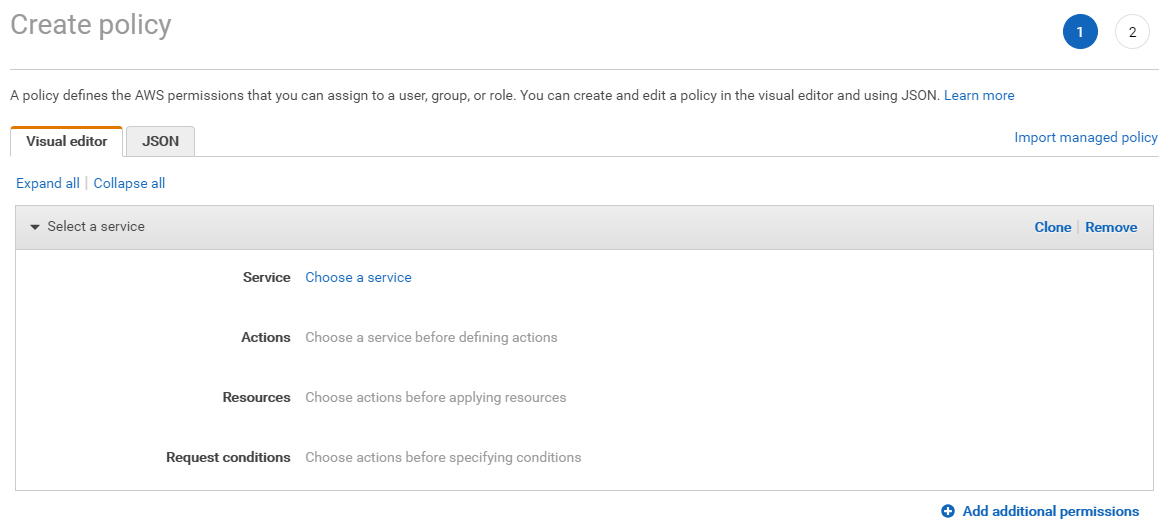

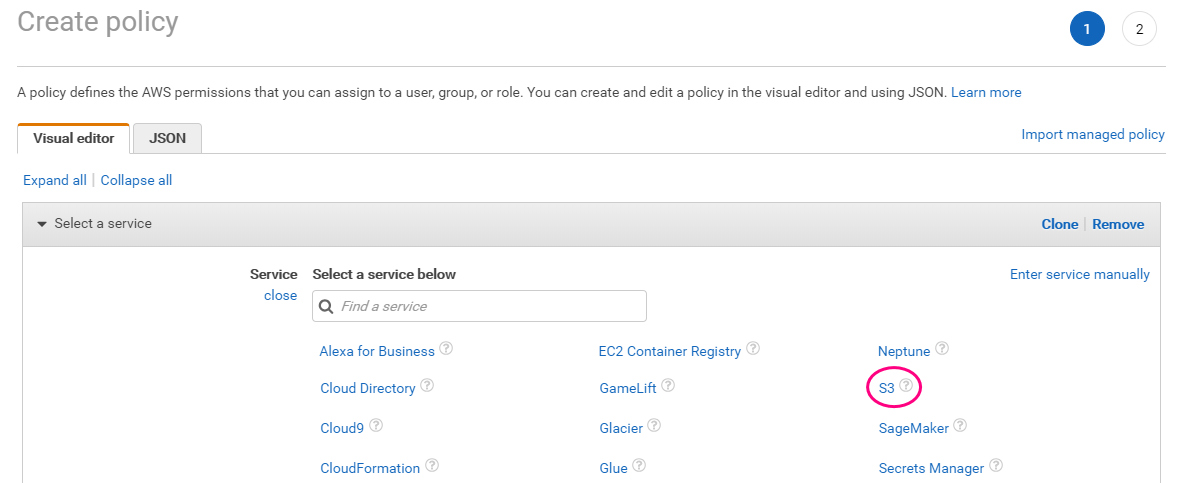

下圖進到 Policy 設定的畫面,這裡有些步驟,分幾張圖片做說明

第一個是 Service,因為我們要設定 S3 的權限,從林林總總的服務裡選【S3】,選定後它會跳到第二個選項

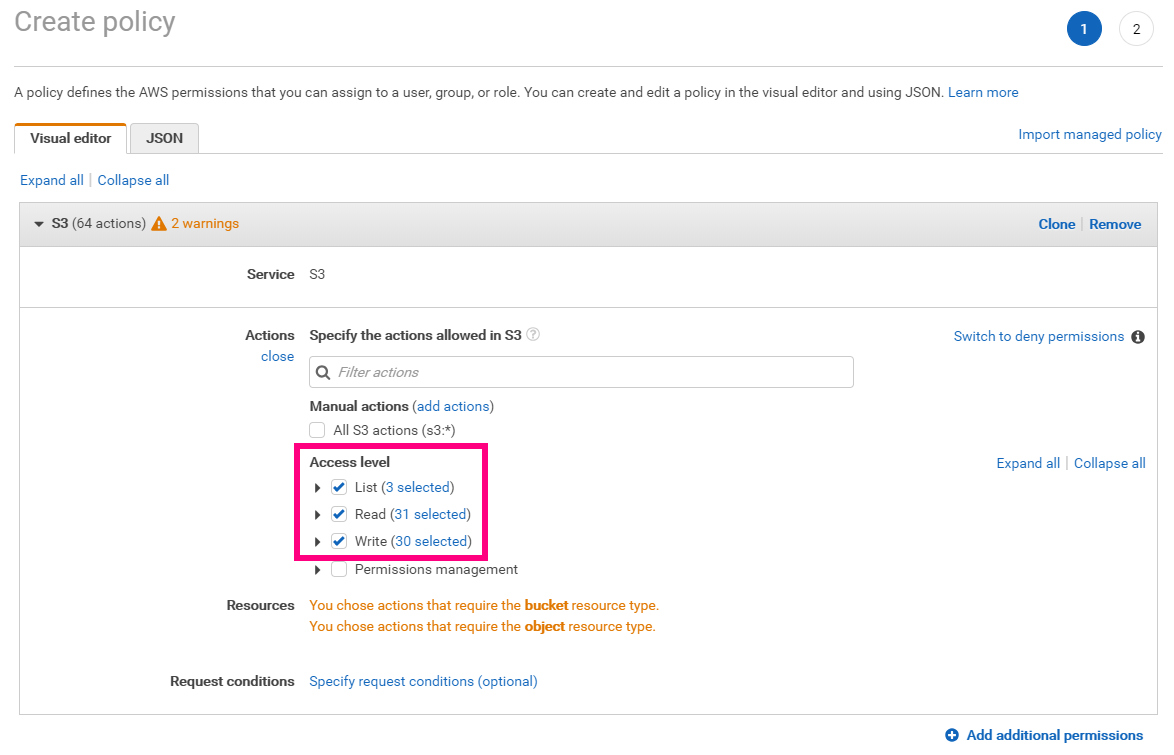

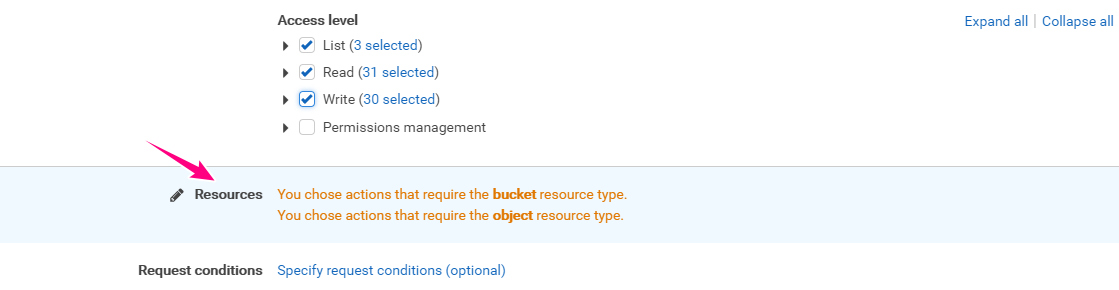

下圖看到第二個選項 Access Level,簡單來說就是問您要對 S3 做什麼事情?這裡有 List/Read/Write/Permissions Management,因為我們沒有要做Permissions的管理,勾前三項就好

勾完後,看到第三個選項 Resource,這裡有兩個問題 You chose action… 詢問您要不要 Add ARN –> 意即你可以只針對某一個 bucket 做權限

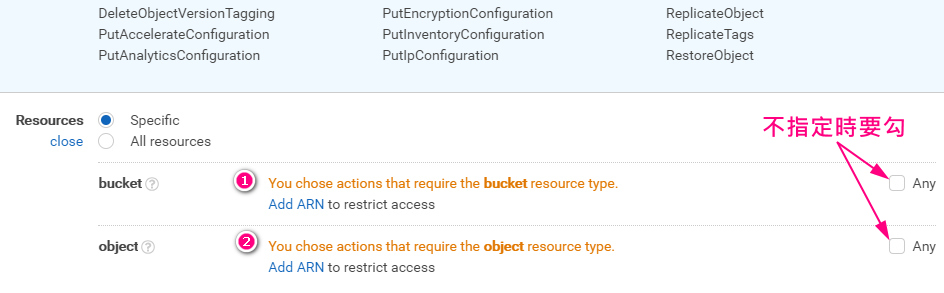

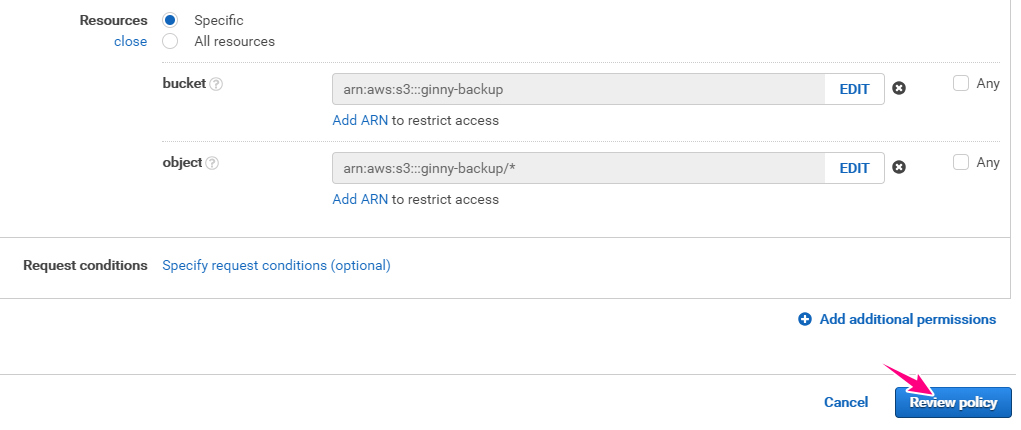

看到下圖,當你點 Resource 選項時,它會展開,上面會突然把細項列出來,不用害怕!@_@

(1) 第一個是加入 bucket 的 Add ARN

(2) 第二個是加入 object 的 Add ARN

*** 勾 Any 的話,表示在 S3 開的每一個 bucket 並套用這個 policy 的 user 都有權限可以 Access 它

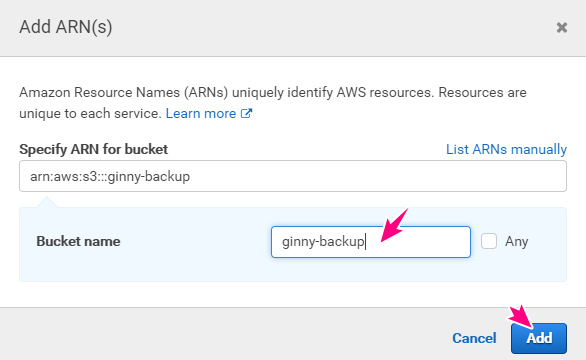

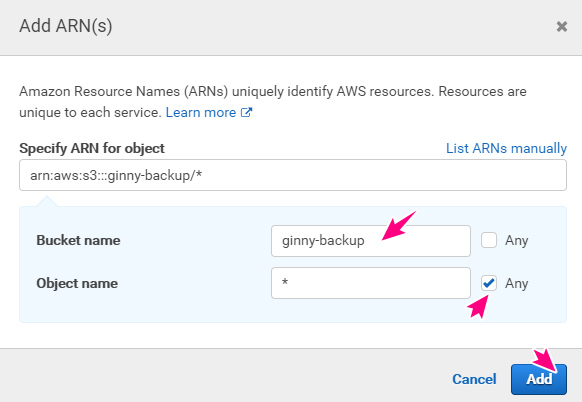

在框框裡輸入你的 bucket name,例如:ginny-backup,按【Add】

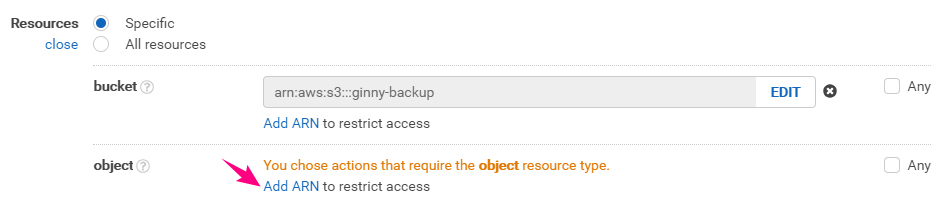

再到第二個 Object 的 Add ARN

輸入 bucket name 外,Object 直接勾 Any 即可,按【Add】

下圖回到畫面,按【Review Policy】

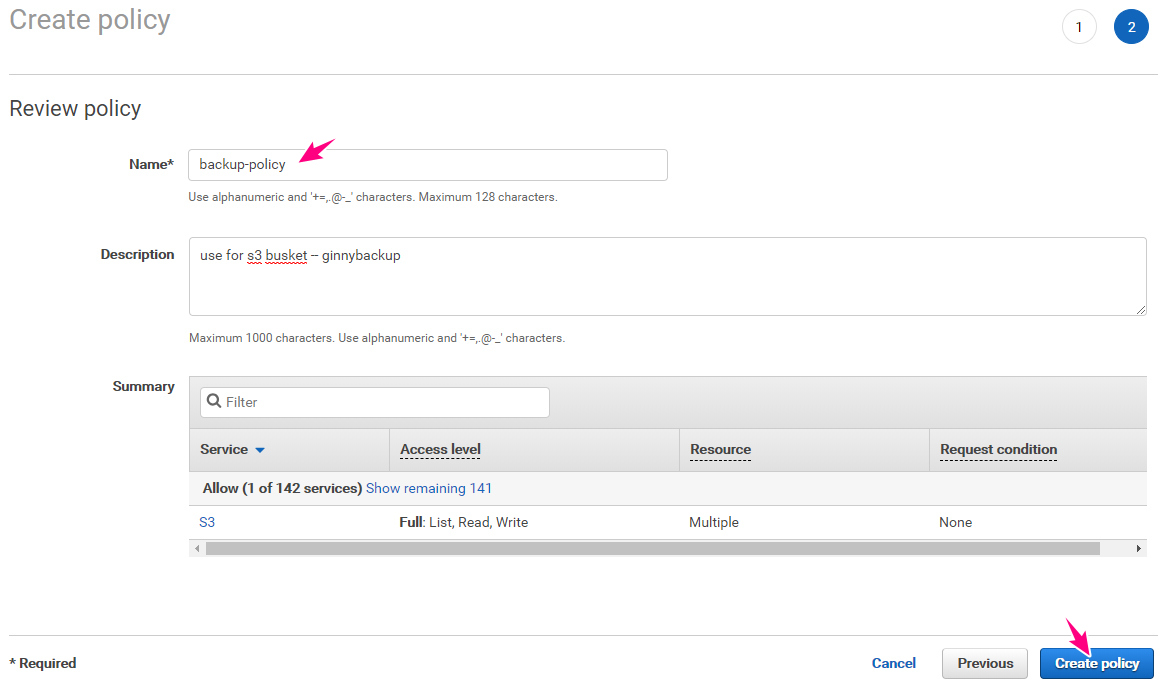

下圖輸入 Policy Name,按下【Create Policy】完成 Policy的設定。

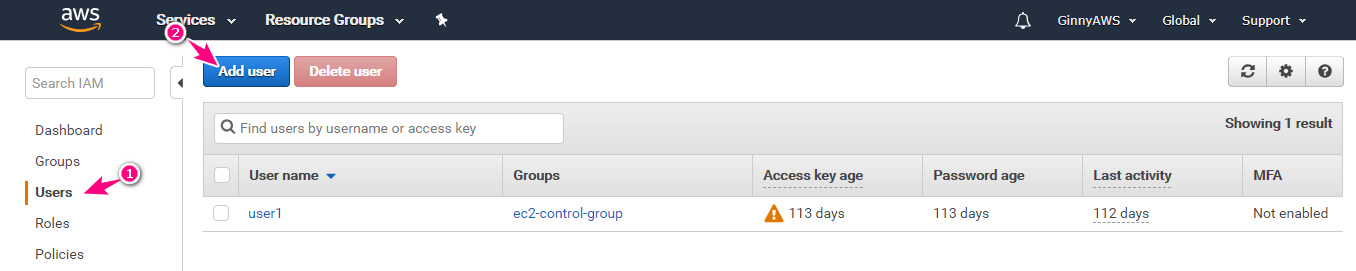

Step3:將畫面切到 User,按下【Create User】

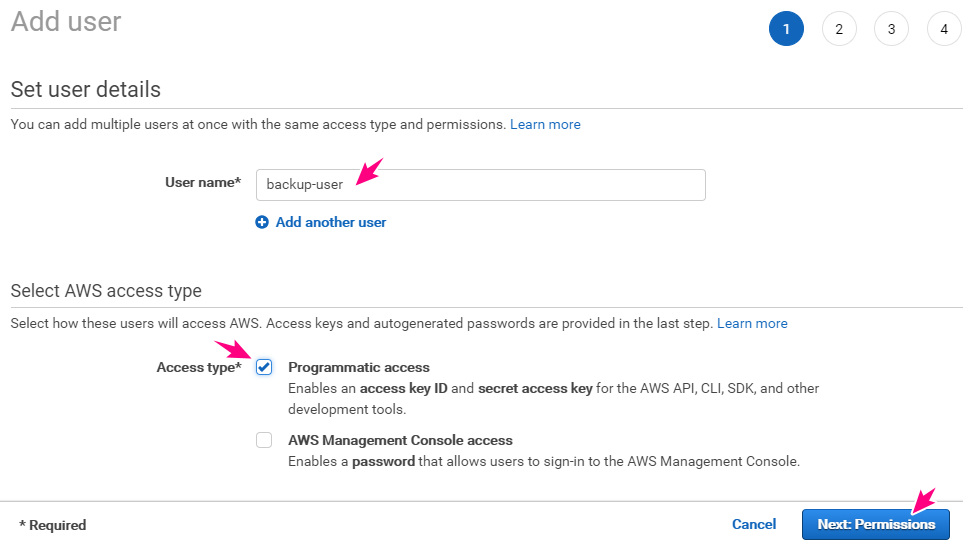

進到下圖,輸入 User Name,Access Type 的兩個選項 –> 基本上這個 user 是建立給備份軟體使用的,它不需要操作 AWS console,所以選 Programmatic access 就好,按【Next: Permissions】

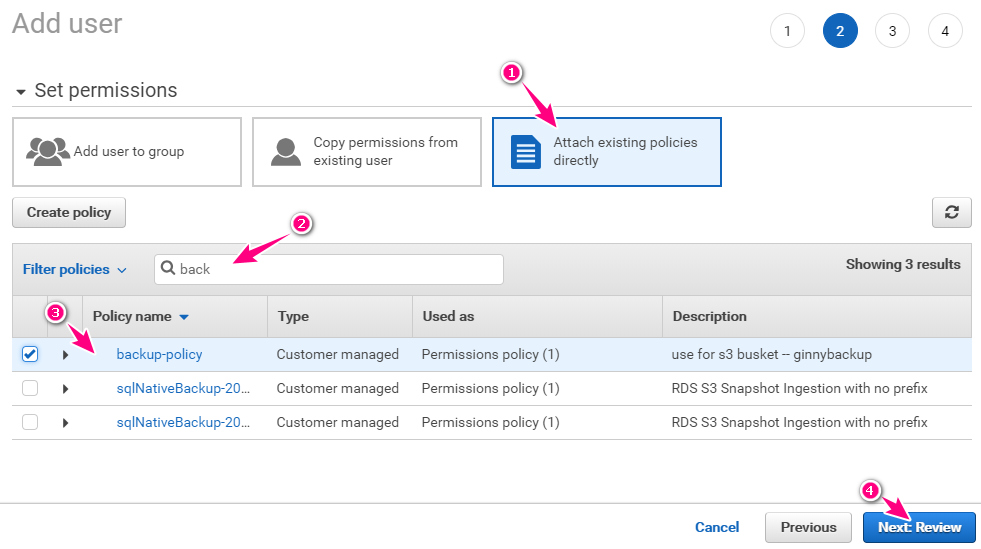

照圖片操作,User 可直接套用 Policy 的權限,所以我們選 Attach existing policies directly、然後把剛剛建好的 Policy 加進來後,按【Next: Review】

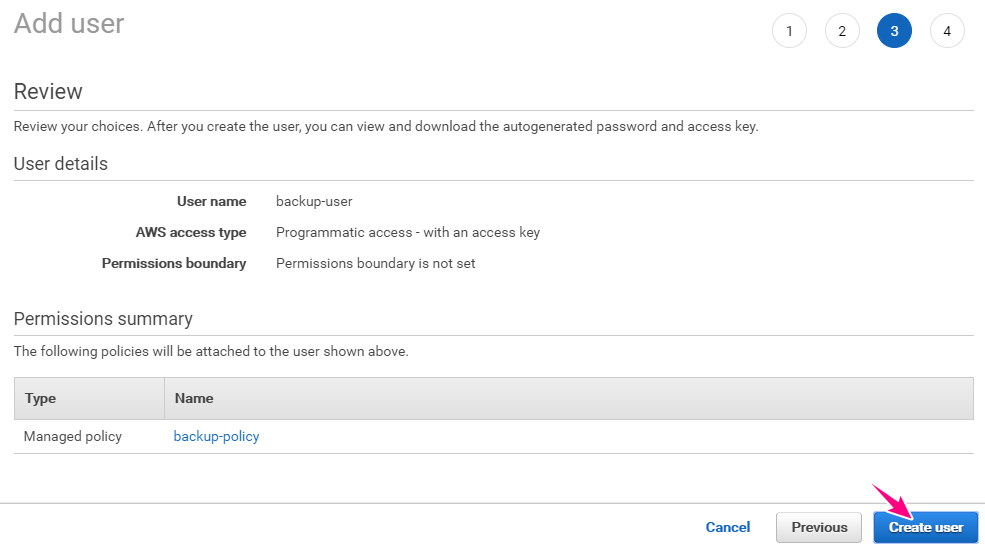

下圖,確認後,按【Create user】

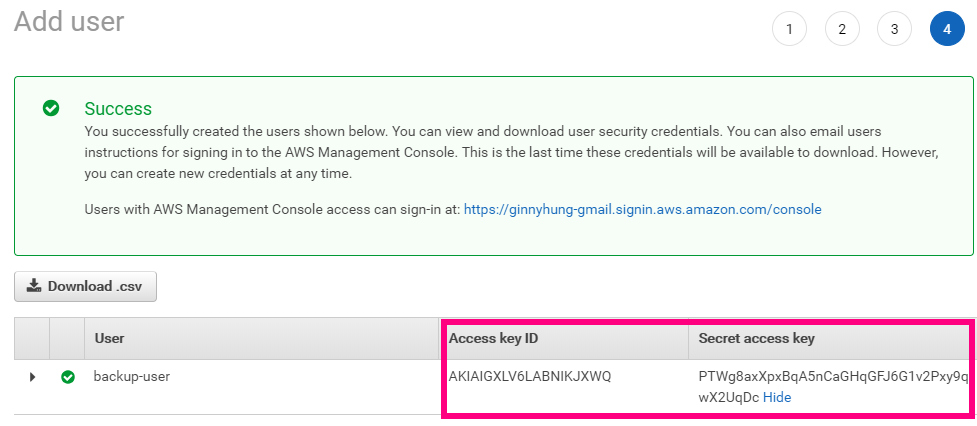

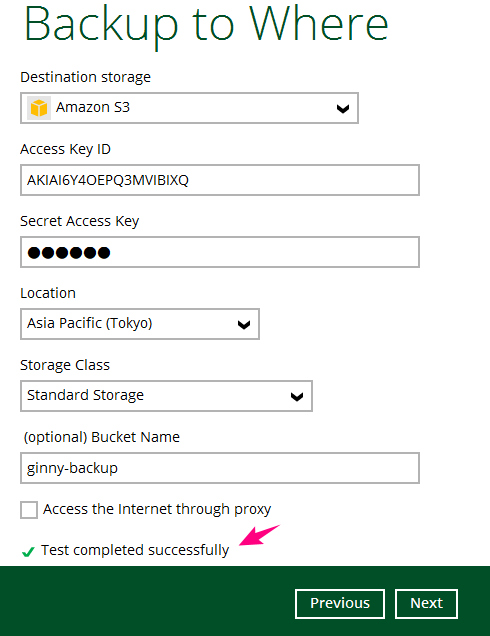

然後如圖,這裡就是我們要的資訊:Access Key ID 跟 Secret access key。***記得把它貼在記事本,如果你沒先抄下來,Access key ID 需要重新產生,那很麻煩der~

上面步驟全部做完,資訊都有了,就可以回到備份軟體把這些通通輸入進去,然後按下 Test,成功囉~

分享到這裡,有問題歡迎再下方留言互相交流喔~:)